Quali sono le opzioni per proteggere la posta elettronica? 2a puntata

31/ott/2022 | Jindřich Zechmeister

La seconda parte della nostra mini-serie sulla protezione della posta elettronica è dedicata alla protezione del dominio del mittente dagli abusi da parte degli spammer e dei truffatori (lo spoofing). I messaggi provenienti da un dominio correttamente protetto raggiungono sempre il destinatario e non costituiscono mai spam o phishing. Affronteremo anche il tema della protezione dei messaggi durante la trasmissione.

Impedisci ai truffatori di abusare del tuo dominio

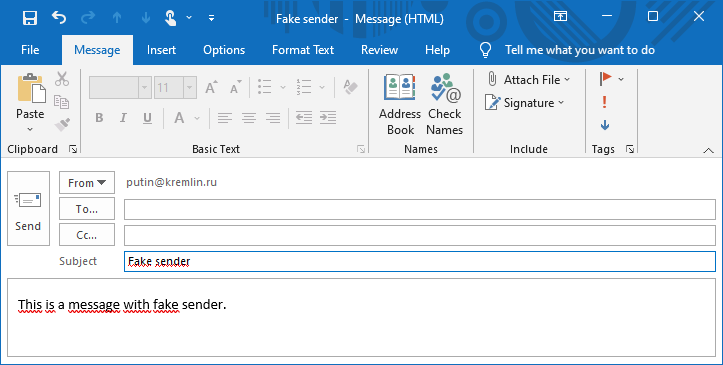

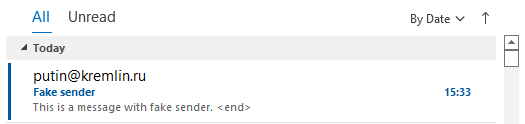

Nella prima puntata di questa serie hai appreso che la posta elettronica è completamente priva di controlli sull'identità del mittente e che non è resistente allo spoofing. Ciò che inserisci nel nome del mittente è ciò che vedrà il destinatario del messaggio.

Nessuno desidera ricevere messaggi stranissimi inviati da un mittente fasullo che non può essere verificato. Basti pensare ai ben noti messaggi di ricatto che minacciano di pubblicare videoregistrazioni degli utenti ripresi durante la masturbazione, salvo l'invio di bitcoin ai truffatori. Gli stessi hanno semplicemente falsificato l'indirizzo del mittente per far credere agli utenti che la mail fosse stata inviata dal suo indirizzo.

Ora scoprirai come eliminare questo rischio e come proteggere correttamente il dominio dal quale viene inviata la posta. lnoltre, impedendo l'invio di spam e phishing a tuo nome, aumenterai la percentuale di recapiti riusciti dei tuoi messaggi autentici ai destinatari.

Tecnologie per proteggere la posta elettronica

Durante la storia cinquantennale della posta elettronica sono emersi molti modi per migliorarne l'affidabilità e la sicurezza. Quasi la metà dei messaggi inviati è costituita dagli spam (fortunatamente la percentuale sta diminuendo; tempo fa lo spam rappresentava più del 70% di tutti i messaggi). L'eliminazione dello spam e la sicurezza della posta elettronica sono un tema fondamentale per ogni amministratore.

Scopriamo insieme gli strumenti di base per proteggere la posta elettronica. Ogni amministratore IT conosce almeno alcuni di questi strumenti inestimabili. Utilizzandoli, renderai l'uso della posta elettronica di nuovo piacevole e aumenterai la sicurezza degli utenti.

Strumenti per proteggere la posta elettronica:

- SPF: utilizzando il record SPF (record TXT in DNS) confermi al mondo quali server e domini sono autorizzati a inviare le mail per conto della tua organizzazione. Si tratta della protezione principale contro l'abuso del dominio ai fini di spam.

- DKIM: protocollo che firma le mail con una chiave in DNS che può essere verificata dal destinatario. L'esito positivo dimostra che il messaggio non è stato alterato e che proviene effettivamente dal dominio del mittente.

- DMARC: si basa su SPF e DKIM. Utilizzandolo definisci la destinazione del messaggio che non è conforme alle regole SPF e DKIM: puoi metterlo in quarantena o respingerlo completamente. Con DMARC attivato, gli amministratori ricevono rapporti via posta elettronica che consentono loro di controllare la sua corretta funzionalità o la presenza di tentativi di abuso del dominio.

- S/MIME: protocollo standard per la protezione dei messaggi. Garantisce l'identità, consente il sigillo digitale del messaggio e la crittografia completa end-to-end. Sarà descritto nella prossima puntata della serie.

Per tutte le tecnologie di cui sopra vale che il destinatario dovrebbe considerare il messaggio come spam se le informazioni nell'intestazione del messaggio sono in contrasto con le informazioni nel dominio. Analogamente, una violazione della firma apposta al messaggio (per esempio alterandola) comporta l'errore di firma che viene visualizzato al destinatario (avvisandolo della discrepanza).

Naturalmente, il server del destinatario (ovvero il server che riceve la posta) non è obbligato a rispettare le informazioni dei protocolli di cui sopra, ma è nel suo interesse recapitare i messaggi autentici (e non gli spam) per soddisfare i suoi utenti.

Come utilizzare la tecnologia per la protezione?

Se gestisci un server di posta, spetta a te utilizzare e impostare correttamente queste tecnologie. Hai quindi una grande responsabilità: se rinunci a queste tecnologie, gli utenti riceveranno tantissimo spam e diventeranno facilmente bersaglio di tentativi di phishing. Tuttavia, se la protezione viene impostata in modo errato, magari per mancanza di esperienza, ciò può compromettere il corretto recapito della posta sul dominio (in caso estremo, impedirlo completamente).

Se sei solo un utente e disponi soltanto di indirizzo elettronico, ma non di accesso al server, devi richiedere la protezione di cui sopra al tuo amministratore IT o direttamente al tuo provider di servizi di posta elettronica.

In entrambi i casi risulta più vantaggioso delegare i suddetti problemi a professionisti capaci di garantire protezione e funzionamento perfetti della tua posta elettronica. Questo ci conduce ai fornitori di servizi di posta elettronica tra i quali figurano ZONER a.s. e il progetto CZECHIA.com. Con CZECHIA.com puoi usufruire di tutti i vantaggi di cui sopra, oltre ad avere una tripla protezione per la tua posta, ovvero l'antivirus, l'antispam e l'antiphishing. Sarai protetto dagli spam, dai virus e dai truffatori.

Non vale la pena di intraprendere la gestione della posta elettronica (dei server di posta elettronica): è meglio lasciarla agli esperti. Gli utenti si aspettano un servizio funzionante che però non sanno apprezzare; soprattutto grazie alla diffusione dei servizi gratuiti si è radicata l'idea che non sia necessario pagare per la posta elettronica. Tuttavia, se qualcosa va storto, per esempio un messaggio non arriva, il cliente insoddisfatto si fa vivo, talvolta con toni sgarbati, perché non sa come funziona la posta elettronica. Un "non addetto ai lavori" non conosce la complessità dell'intero processo di invio e recapito della posta (vedi Wikipedia), quindi logicamente non comprende nemmeno la questione della protezione della posta elettronica.

Alcuni suggerimenti per migliorare ulteriormente la sicurezza

DANE, MTA-STS e BIMI sono altre tecnologie che possono contribuire alla maggiore protezione della posta. La loro rilevanza è però marginale ai fini di questo articolo, perciò li presenterò solo brevemente.

Il principio di DANE consiste nella pubblicazione dell'impronta crittografica del certificato nel record DNS nella zona del dominio, dove chiunque può consultarla per verificare l'autenticità del certificato utilizzato. Nel caso di servizi di posta elettronica, il certificato (riportato nel record TLSA del DANE) viene utilizzato per proteggere la comunicazione tra i server. La fiducia posta in DANE si basa sul protocollo DNSSEC che garantisce l'autenticità delle informazioni nella zona DNS del dominio. Personalmente non credo che DANE sia attualmente una tecnologia accettatissima e diffusissima per la protezione della posta elettronica. Eppure, l'ente regolatore ceco NUCIB la cita nelle sue raccomandazioni per la protezione della posta e ne richiederà l'implementazione.

MTA-STS è una tecnologia recentissima che viene utilizzata per l'impiego di certificati affidabili nella trasmissione della posta in uscita tramite SMTP. MTA-STS è semplicemente un equivalente di DANE ma senza rendere necessario l'uso di DNSSEC.

BIMI consente di utilizzare l'indicatore del mittente nel client di posta. Tuttavia, per utilizzarlo effettivamente nei servizi di posta ti serve il certificato VMC. Nella prossima puntata della nostra serie troverai ulteriori informazioni relative a questo argomento.

Crittografia tra i server di posta

Aggiungo ancora un paragrafo sulla crittografia delle comunicazioni scambiate tramite TLS. Grazie all'SSLmarket, hai sicuramente il tuo certificato TLS per il sito web e la protezione del sito è facile: basta attivare l'HTTPS e tutti i visitatori si connetteranno tramite HTTPS crittografato. Ma con la posta elettronica non è altrettanto semplice: in effetti, la protezione non viene presa in considerazione e dipende solo dall'amministratore del server di posta.

Nella prima puntata di questa serie hai imparato che un messaggio elettronico è come una cartolina che può essere letta da chiunque lungo il suo percorso. Il contenuto di una mail non è protetto in alcun modo dagli occhi indiscreti, quindi apprezzerai certamente che sia protetto con la crittografia TLS almeno lungo il suo percorso. I server che si scambiano la mail possono criptarla e proteggerla dalle intercettazioni.Ma possiamo essere sicuri che il messaggio venga davvero trasmesso in modo criptato? Non sempre. La maggior parte dei server di posta elettronica cercano di crittografare e utilizzare il protocollo STARTTLS, ma se non si riesce a stabilire una connessione crittografata, lo scambio sarà non crittografato (e l'utente non ha alcun modo di controllarlo). Puoi quindi presupporre la crittografia, ma non ne puoi essere certo. Puoi provare a imporre la crittografia (vedi DANE e MTA-STS sopra), ma ad avere la preferenza è sempre il recapito del messaggio; se non si riesce a stabilire la connessione crittografata, il messaggio sarà recapitato tramite un canale non sicuro (senza TLS).

La terza puntata sarà dedicata alla protezione dal punto di vista dell'utente

Tutte le tecnologie menzionate sopra sono utilizzate per confermare l'autenticità del dominio da cui viene inviata la posta elettronica, eventualmente per prevenire l'uso improprio del dominio ai fini di spam e phishing (lo spoofing). Non si curano però dell'identità del mittente della mail stessa. La prossima volta parleremo di questo problema e della sua soluzione.

Nella terza puntata della serie tratteremo la protezione della posta dal punto di vista dell'utente. Ci dedicheremo alle modalità di verifica dell'identità del mittente. Imparerai a conoscere meglio la tecnologia S/MIME, l'apposizione della firma e la crittografia delle mail, nonché il principio BIMI che consente di utilizzare il certificato VMC. Come sicuramente sai, i certificati VMC consentono di visualizzare al destinatario della mail il logo del mittente: si tratta di una tecnologia promettente e ancora giovane. Grazie all'SSLmarket puoi usarla anche tu!

Specialista per i certificati SSL di sicurezza

DigiCert TLS/SSL Professional

e-mail: jindrich.zechmeister(at)zoner.cz